В условиях роста киберугроз и усложнения бизнес-процессов проведение регулярного аудита информационной безопасности становится неотъемлемой частью корпоративной стратегии. Только системный подход к оценке защищённости позволяет выявить слабые места, повысить устойчивость компании к внешним и внутренним рискам, а также минимизировать возможные потери от инцидентов.

Чего должен касаться аудит информационной безопасности

Аудит ИБ — это не только “чек-лист” уязвимостей, но и целостный процесс анализа зрелости политики безопасности, контроля технических средств и организационных мер, оценки защищённости данных и ИТ-ресурсов. Цель — получить объективную картину текущего состояния безопасности предприятия и выработать эффективный план усиления защиты.

Ключевые этапы и последовательность аудита ИБ

Построение плана аудита

- Определение целей проверки: защита персональных и корпоративных данных, соответствие требованиям законодательства или стандартов (ФЗ-152, GDPR, PCI DSS и др.).

- Формирование рабочей группы: привлечение ИТ-специалистов, профильных экспертов, внешних аудиторов.

- Разработка структуры и сценариев тестов, выбор используемых инструментов и программного обеспечения.

Анализ текущего состояния

- Сбор и анализ информации о существующей инфраструктуре: перечень активов, используемое оборудование, ПО, уровни доступа.

- Оценка защищённости корпоративной сети, контроль точек входа и выхода информации.

- Анализ событий мониторинга и отчетов SIEM/логов за последние 3–12 месяцев.

Валидация политики и процедур безопасности

- Проверка полноты и актуальности внутренних нормативов (политика безопасности, инструкции доступа и резервного копирования).

- Оценка выполнения обязательных требований со стороны пользователей и администраторов.

- Анализ эффективности процессов управления инцидентами, реагирования и расследования.

Аудит технических средств и оценка метрик защищённости

- Тестирование контроля доступа (MFA, парольная политика, блокировка неиспользуемых аккаунтов).

- Аудит антивирусной и защитной инфраструктуры, актуальности обновлений и сложных политик межсетевого экранирования.

- Проверка резервирования и восстановления данных, актуальность резервных копий.

- Тестирование DLP-систем и каналов передачи данных на наличие утечек.

- Оценка защищённости удалённого доступа, VPN, облачных сервисов.

- Формирование отчёта и плана действийСоставление детального отчёта с перечислением выявленных уязвимостей и предложением по их устранению.

- Разработка рекомендаций по развитию процессов ИБ, организации регулярного обучения и тренингов сотрудников.

- Проведение итогового совещания по результатам аудита, утверждение плана улучшений и контроля исполнения.

Ключевые метрики проверки ИБ

- Количество незащищённых точек доступа/аккаунтов.

- Актуальность паролей, обновлений ОС и ПО.

- Время реагирования на инциденты, эффективность расследований.

- Уровень охвата резервного копирования (процент критичных данных, защищённых копиями).

- Количество нарушений внутрикорпоративной политики и успехов в тестах на социальную инженерию.

- Количество средств автоматизированного мониторинга и их полнота охвата инфраструктуры.

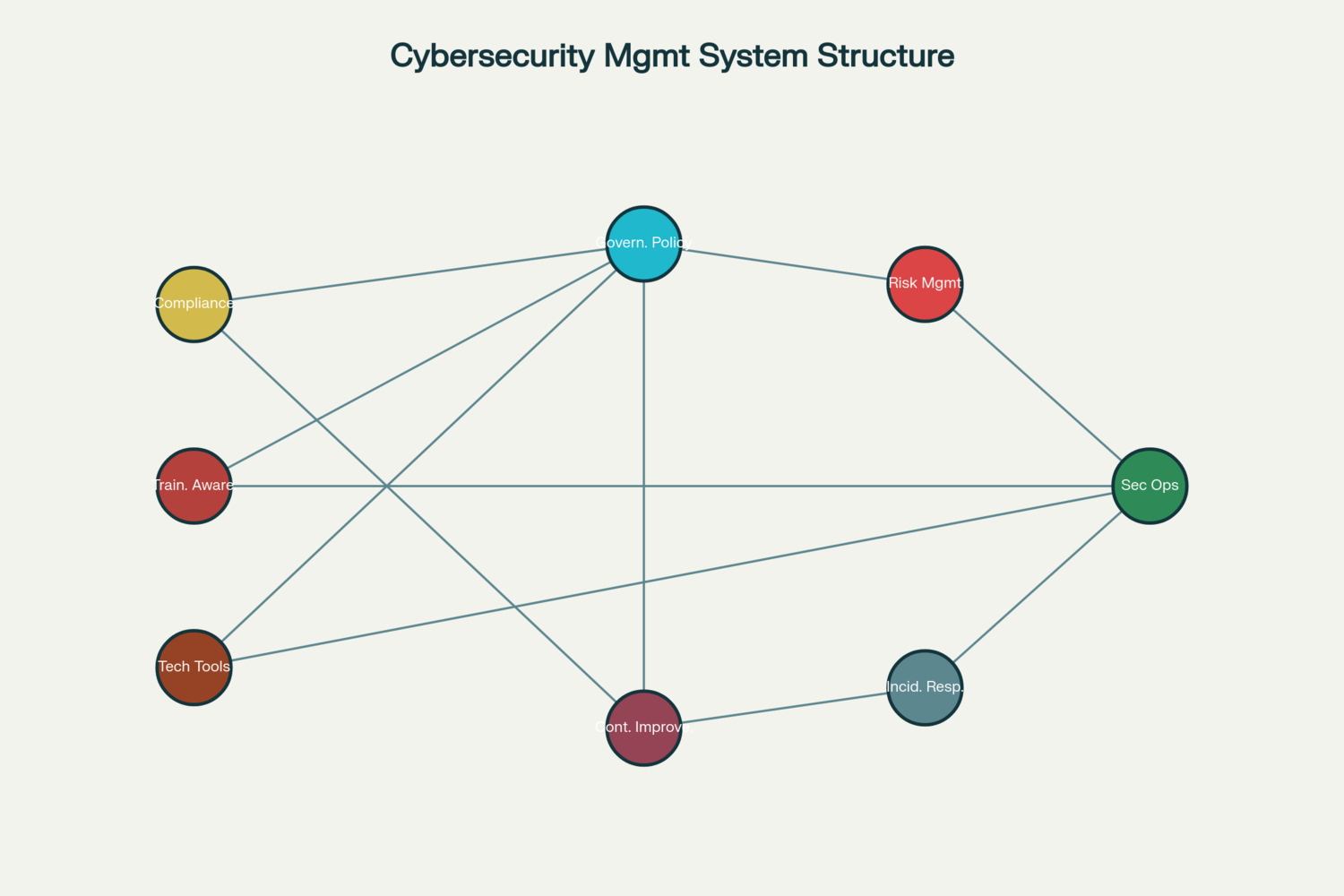

Эффективная система Cybersecurity Management строится вокруг следующих ключевых компонентов, каждый из которых тесно связан с остальными элементами для создания единого защитного контура:

Governance & Policy (Управление и политика): формирует киберстратегию, утверждает политические принципы, определяет роли и ответственность всех участников системы.

Risk Management (Управление рисками): выявляет, анализирует и расставляет приоритеты киберрисков, формирует основу для принятия решений по средствам защиты.

Security Operations (Операционная защита): обеспечивает мониторинг состояния ИТ-инфраструктуры и реагирование на инциденты в реальном времени.

Incident Response (Реагирование на инциденты): своевременно и системно устраняет последствия атак, документирует случаи для последующего анализа и улучшения.

Compliance & Audits (Соответствие и аудит): следит за выполнением внешних и внутренних нормативных требований, регулярно проверяет уровень защищённости.

Training & Awareness (Обучение и осведомлённость): формирует культуру кибербезопасности, обучает сотрудников распознаванию угроз и правильному реагированию.

Technology & Tools (Технологии и инструменты): внедряет инновационные и стандартные средства защиты — от межсетевых экранов до SIEM, EDR и средств реагирования.

Continuous Improvement (Непрерывное совершенствование): использует результаты аудитов, инцидентов и новых трендов для коррекции политики, обновления процессов и усиления защиты.

Эти компоненты образуют замкнутый цикл управления, охватывающий все аспекты построения и поддержки корпоративной системы кибербезопасности, обеспечивая проактивную защиту бизнеса, соответствие требованиям и адаптацию к новым угрозам.

Только регулярный и комплексный аудит позволяет построить «живую» систему информационной безопасности, реагировать на новые угрозы и устойчиво развивать бизнес в цифровую эпоху.